Noticias

La industria mexicana vive una nueva era digital donde la convergencia entre IT y OT impulsa la productividad, pero también abre riesgos. La ciberseguridad industrial se vuelve clave para su continuidad.

En México, la digitalización industrial avanza con fuerza y, con ella, emerge un nuevo frente de riesgo en las plantas de producción.

La convergencia entre los sistemas de información (IT) y los sistemas operacionales (OT) ha permitido que las empresas manufactureras obtengan datos en tiempo real, optimicen la productividad y mejoren la toma de decisiones.

Sin embargo, esa misma integración ha abierto un punto de vulnerabilidad crítica: la seguridad digital de los procesos industriales.“Más que una tendencia, la convergencia entre IT y OT es ya una realidad”, afirma Erik Moreno, director de Minsait Cyber en México, durante una conversación sobre los nuevos desafíos de la ciberseguridad en la manufactura.

“Las empresas están explotando datos que antes permanecían bajo una cúpula de hierro. Pero mientras se amplían las oportunidades, también se amplía la superficie de ataque”, advierte.

Riesgo oculto

Según datos del Cyber Defense Center de Minsait, en 2025 se identificaron 23 grupos de amenazas activas dirigidas a infraestructuras industriales, un incremento del 15% respecto a 2022. En el 80% de los incidentes, el origen se debe a redes IT mal segmentadas conectadas a los sistemas OT.

Los sectores más afectados en México son el energético (34%), el agua y saneamiento (21%), la manufactura (19%), la salud (13%) y la logística (8%).

Moreno explica que el problema se agrava por lo que denomina “Shadow OT”, es decir, la multiplicidad de equipos, protocolos y versiones de distintos proveedores que coexisten en un mismo entorno productivo. “Esa diversidad tecnológica, sin una gestión unificada, amplía las puertas de entrada a posibles ataques”, señala.

Los atacantes, dice, “ya no solo buscan dinero ni colapsar un sistema administrativo; hoy quieren detener la operación”. Un ataque bien dirigido a un PLC o a un sistema SCADA puede paralizar una planta completa o comprometer la seguridad del personal”.

Arquitectura y visibilidad

Frente a este panorama, la segmentación de redes es una de las estrategias más efectivas. Moreno cita los estándares ISA/IEC 62443 y el modelo Purdue, que proponen dividir las redes industriales en niveles jerarquizados, desde los sensores físicos hasta los sistemas empresariales.

“El punto clave es crear una zona desmilitarizada entre IT y OT. Esa barrera debe ser la única capa que interactúe con el mundo IT, para reducir la superficie de riesgo y controlar qué tráfico entra o sale”.

Además, subraya la necesidad de una visibilidad completa de los activos industriales. Muchas organizaciones, admite, “ni siquiera saben cuántos dispositivos tienen conectados ni qué versiones o protocolos utilizan”.

Su recomendación: implementar estrategias de monitoreo pasivo e inteligencia de amenazas, sin interrumpir las operaciones, para detectar vulnerabilidades conocidas y aplicar controles compensatorios en equipos que no pueden actualizarse con facilidad.

Resiliencia como estrategia

Moreno insiste en que la ciberseguridad industrial no debe tratarse como un tema técnico, sino como un pilar estratégico. “El error que no podemos repetir en el mundo IT es implementar tecnología por moda. Antes de invertir, hay que hacer un diagnóstico: un ‘check-up’ digital que evalúe los riesgos y priorice los activos críticos”, apunta.

Ese enfoque es la base del modelo “OT Native Zero Trust” que Minsait impulsa en sus proyectos: una arquitectura que aplica los principios de confianza cero a los entornos operativos, garantizando la continuidad de las operaciones bajo diferentes niveles de riesgo.

“El verdadero valor está en que la tecnología se adapte al entorno industrial, y no al revés”, enfatiza Moreno. “La resiliencia operacional ya no es una meta técnica: es una ventaja competitiva”.

Talento con nuevo perfil

El uso de la nube y de la inteligencia artificial (IA) amplía tanto las oportunidades como los riesgos. Moreno reconoce que “por mucho tiempo hubo resistencia a subir información operativa a la nube, pero hoy es una necesidad”. Lo importante es asegurar los accesos, monitorear en tiempo real y saber quién accede a qué información”.

Sobre la IA, advierte que su adopción genera una brecha tecnológica entre las grandes corporaciones y las PYMEs.

“No está mal usarla, pero hay que hacerlo con una gobernanza de datos clara. Los ataques actuales ya no se miden por pérdidas económicas, sino por gigas de información comprometida”, señala.

Finalmente, Moreno destaca un cambio generacional inevitable: “Los ingenieros del futuro deben combinar experiencia operativa con conocimiento digital”. La automatización y la inteligencia artificial no son autogobernadas; siempre debe existir una validación humana detrás de los procesos”.

Otros artículos de interés

Ciberseguridad Industrial, ¿cuál es la amenaza real?

En México, la digitalización industrial avanza con fuerza y, con ella, emerge

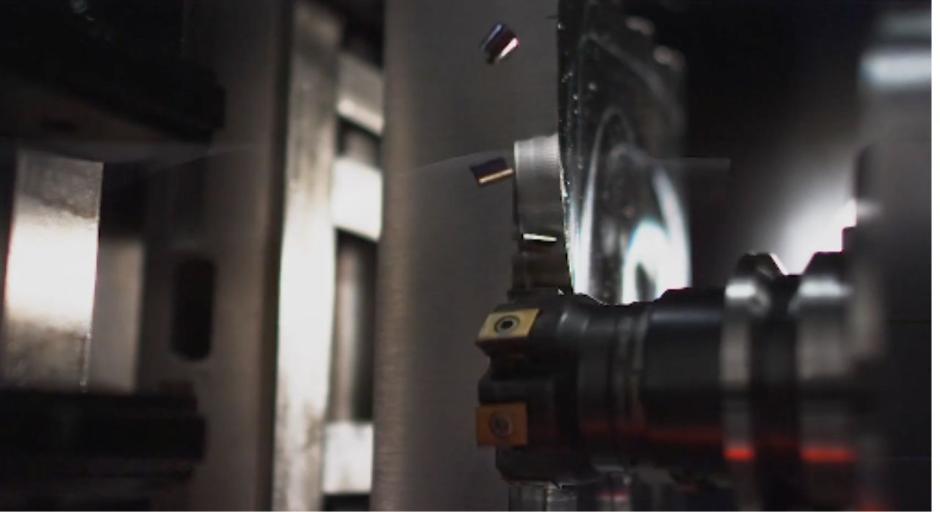

Así es como las mejoras tecnológicas en herramientas de corte optimizan el maquinado

En el mundo del maquinado, cada minuto cuenta. Las empresas metalmecánicas viven

Soluciones ante la presión energética en manufactura

Los fabricantes en México viven un escenario complejo en el acceso y

Lubricación automatizada, paso obligado en operación: Perma

En las plantas industriales, la lubricación ha pasado de ser una rutina

Cuidado ambiental: responsabilidad eslabonada

El cumplimiento de políticas de sostenibilidad en la industria manufacturera se ha

Limpieza industrial no escapa de la automatización

En la industria, la limpieza de áreas productivas es tan importante como